Спасибо!

Ваша заявка отправлена.

Автоматическое решение проблемы и ручное для версий 3.x, разработанное нашими специалистами.

14 декабря стало известно об уязвимости, которая доступна во всех версиях CMS Joomla, начиная от Joomla 1.5 (до 3.4.5 включительно).

Уязвимость позволяет выполнить любой удаленный код и связана с недостаточной проверкой параметров браузера при сохранении сессий. Данная опасность носит высокий уровень угрозы, поэтому мы настоятельно рекомендуем обновить свои Joomla до актуального состояния.

Временное решение

Если вариант обновления Joomla для Вас пока что не применим, то для временной защиты сайта на любой версии CMS Joomla достаточно сделать следующее — в файл .htaccess, который расположен в корневой директории сайта, добавить строки:

Это внедрение позволит отсекать все нестандартные названия браузеров в User Agent, которые содержат фигурные скобки, что в свою очередь сделает невозможным исполнение вредоносного кода.

Постоянное решение

Ручное обновление Joomla 1.5.x и 2.5.x

В случае, если Вы являетесь обладателем старых версий Joomla (1.5.x и 2.5.x), то чтобы себя обезопасить, необходимо по адресу /libraries/joomla/session/ заменить файл session.php на обновленный. Для каждой линейки прилагается свой файл:

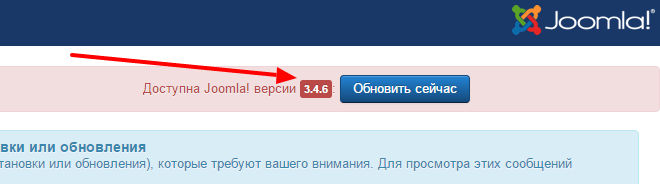

Автоматическое обновление Joomla 3.x

В случае, если Вы используете последнюю версию Joomla и не вносили изменений в ядре (все Ваши правки ограничились только шаблоном сайта), то обновиться до последней версии можно с помощью встроенных средств обновления, нажав кнопку «Обновить сейчас»:

Ручное обновление Joomla 3.x

Если автоматическое обновление не проходит или Ваша Joomla имеет значительные изменения в ядре, то обезопасить себя от угрозы взлома можно и без автоматического обновления. Для этого необходимо в файле: libraries/joomla/session/session.php найти участок кода:

Найти и удалить блок:

Используйте только официальные компоненты, модули и плагины, а также последние версии CMS Joomla — это позволит Вам в автоматическом режиме защищать свой сайт от угроз.

Обнаружена критическая уязвимость (уязвимость 0-го дня), которая позволяет злоумышленникам при помощи манипуляции с параметрами REMOTE_ADDR, HTTP_USER_AGENT, HTTP_X_FORWARDED_FOR получить контроль над вашим сайтом. Соответственно, злоумышленник сможет сделать с сайтом что угодно.

Уязвимости подвержены Joomla всех версий 1.5, 2.5 и 3

Joomla оперативно выпустила обновление. Вам нужно заменить всего один файл session.php в папке /libraries/joomla/session/ .

Скачать этот файл для версий 1.5.x и 2.5.x можно здесь: https://docs.joomla.org/Security_hotfixes_for_Joomla_EOL_versions

Инструкция по обновлению:

1) Скачайте архив по ссылке выше, разархивируйте его.

2) Зайдите по FTP на свой сайт и перейдите в папку /libraries/joomla/session/ .

Во всех версиях Joomla (1.5, 2.5, 3) обнаружена критическая (0-day) уязвимость, позволяющая злоумышленнику успешно провести атаку с эксплуатацией уязвимости RCE («удаленное выполнение кода») и, как результат, получить полный контроль над сайтом. Атака стала возможной из-за недостаточной фильтрации переменных в HTTP запросе (поле HTTP_USER_AGENT, HTTP_X_FORWARDED_FOR, REMOTE_ADDR) и последующего использования их в объекте сессии и запросе к базе данных. Вчера был выпущен патч для всех версий Joomla. Рекомендуем как можно быстрее обновить все ваши сайты на Joomla, тем более, что заменить нужно всего один файл session.php.

Чтобы проверить свой сайт на взлом, посмотрите в журнале веб-сервера, не было ли запросов, в которых присутствуют серилизованные объекты PHP или фрагмент JDatabaseDriverMysqli)

Ниже для интересующихся приводим список полезных ссылок по данной проблеме.